オフィス-AWS間 Site to Site VPN 設定

お疲れ様です。

技術部の向坂です。

本日はAWSとの拠点間VPNの設定方法をご紹介します。

それでは早速

■前提情報

・VPC作成からSite to Site VPNを使用して対向側のping疎通まで

・オフィスとAWSの通信をVPNを使用して通信する

・オフィスで使用しているIPアドレスは192.168.1.0/24とする

・AWS側はIPアドレス10.0.0.0/22とする

・リージョンは東京

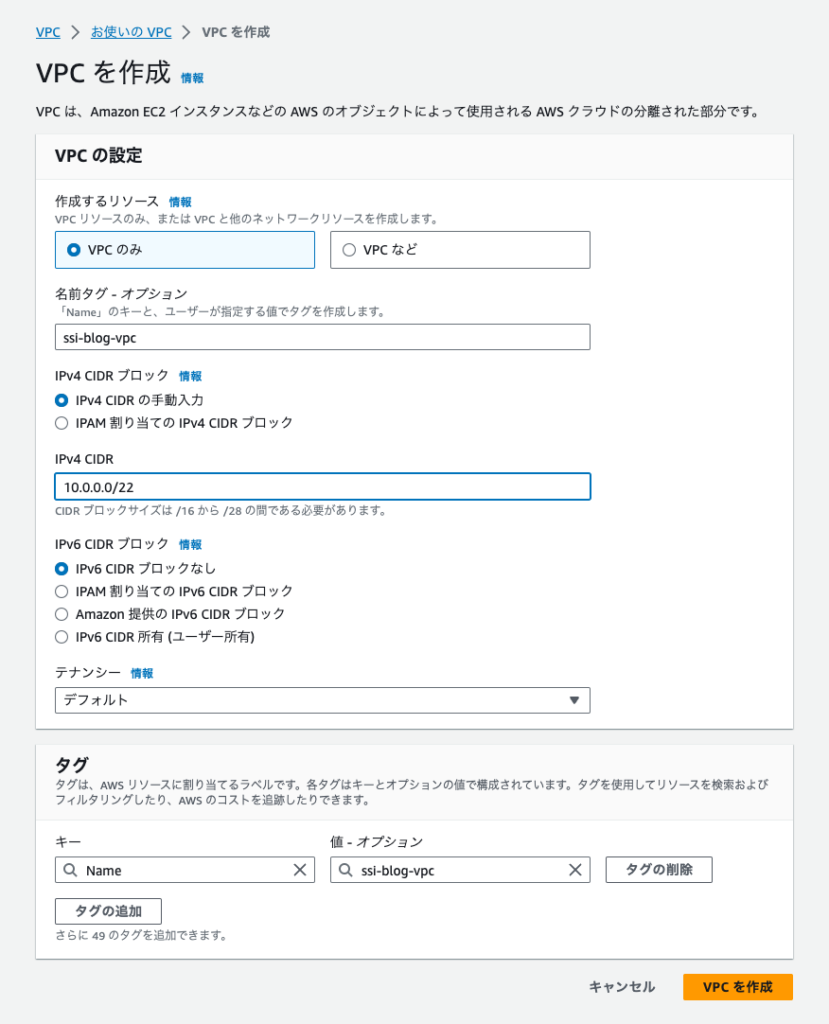

1. VPC作成

AWSアカウント作成後に自動でVPC存在されますが、理解を深めるため一つずつ作成します。

名前タグ : ssi-blog-vpc

IPv4 CIDR : 10.0.0.0/22

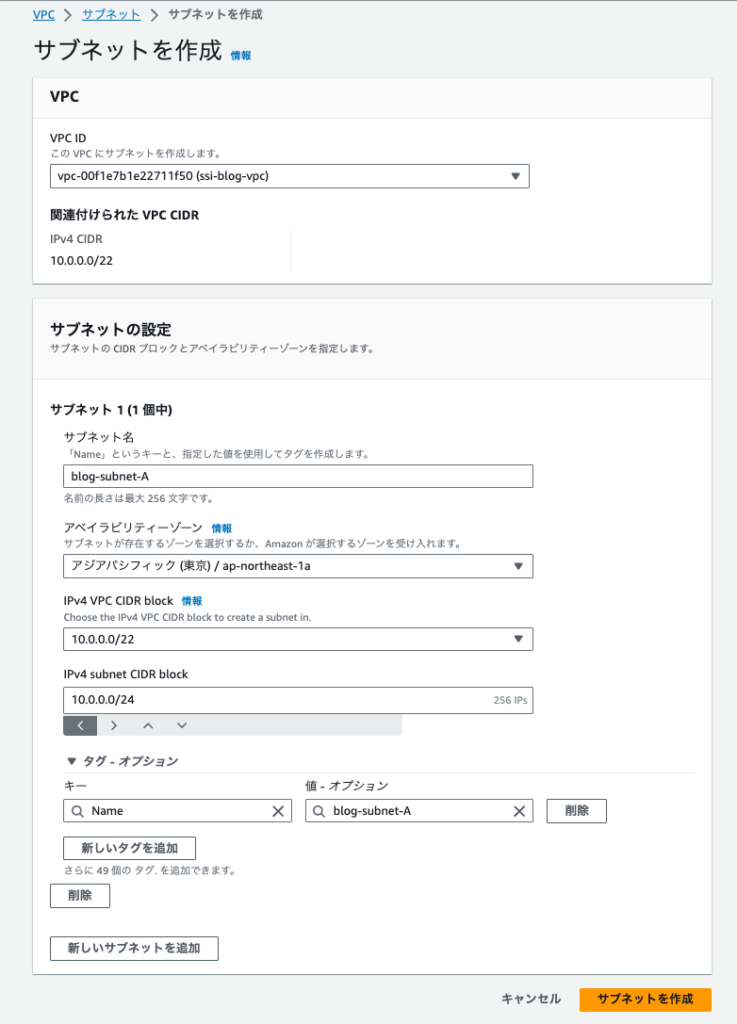

2.Subnetsの割当

VPCにサブネットの割当をします。

先程VPCを作成した時に10.0.0.0/22と設定しましたが、この設定は10.0.0.1 ~ 10.0.3.254 までのIP範囲を使用できます。

今回はアベイラビリティゾーンAに10.0.0.0/24を割り当てます

サブネット名 : blog-subnet-A

アベイラビリティゾーン : ap-northeast-1a

IPv4 subnet CIDR block : 10.0.0.0/24

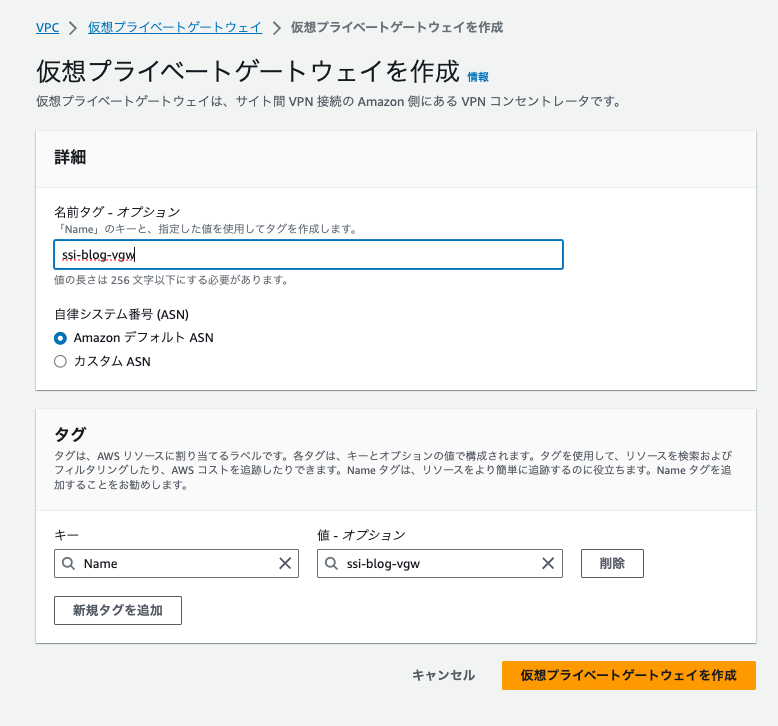

3.仮想プライベートゲートウェイを作成

VPNを使用するために今回は仮想プライベートゲートウェイを作成します。

他にトランジットゲートウェイも選択肢がありますが、お使いの環境に合わせて選択してください。

名前 : ssi-blog-vgw

ASN : AmazonデフォルトASN

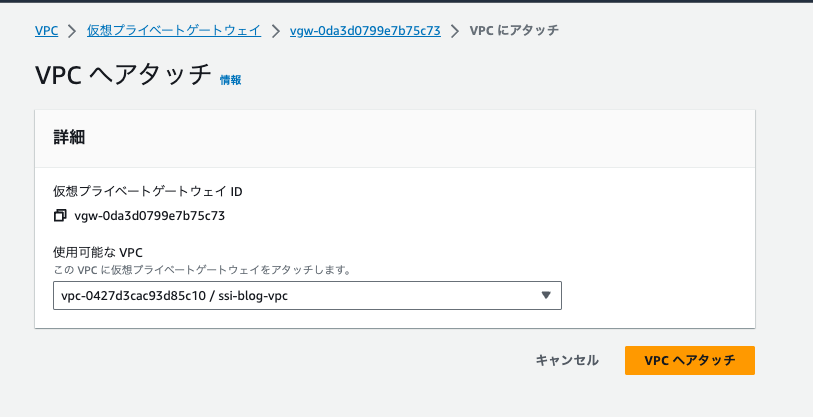

4.仮想プライベートゲートウェイをVPCに紐付ける

作成した仮想プライベートゲートウェイを作成したVPCにアタッチします。

作成した仮想プライベートゲートウェイを選択した状態でアクションから選択できます。

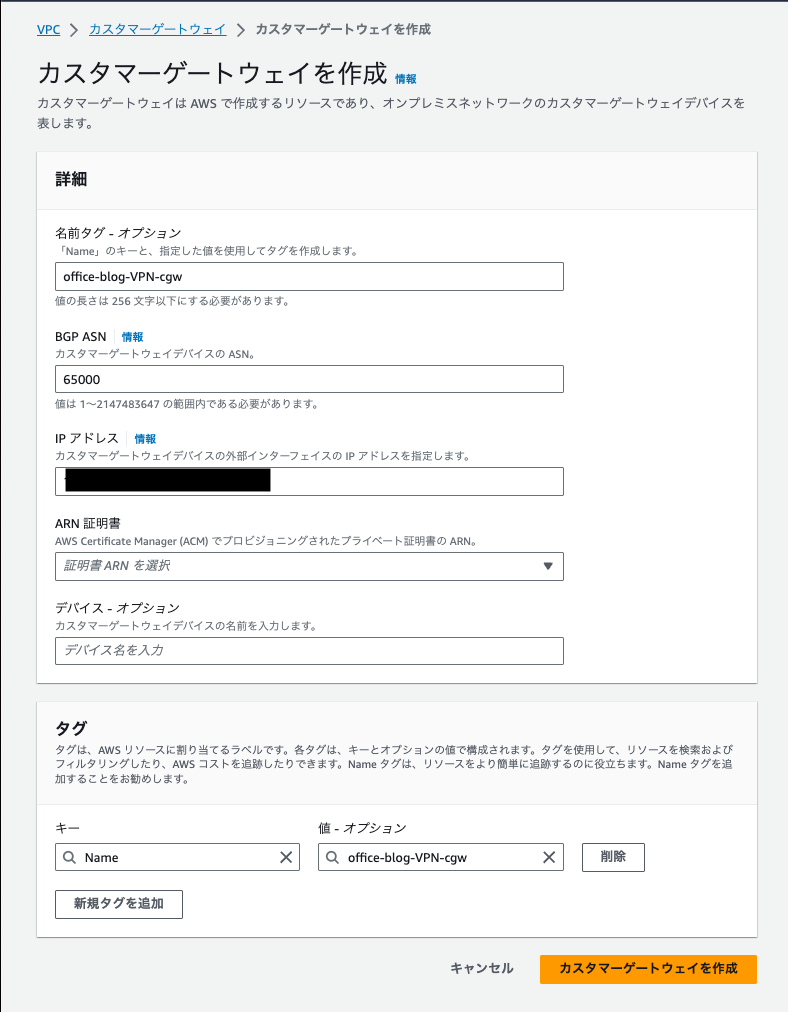

5.カスタマーゲートウェイの作成

オフィス側のVPN機器の情報を入力します。

※ASNがよくわからない場合はデフォルトのままにしてください。

名前タグ : office-blog-VPN-cgw

BGP ASN : 65000

IPアドレス : オフィスのVPNインターフェースのIPアドレス

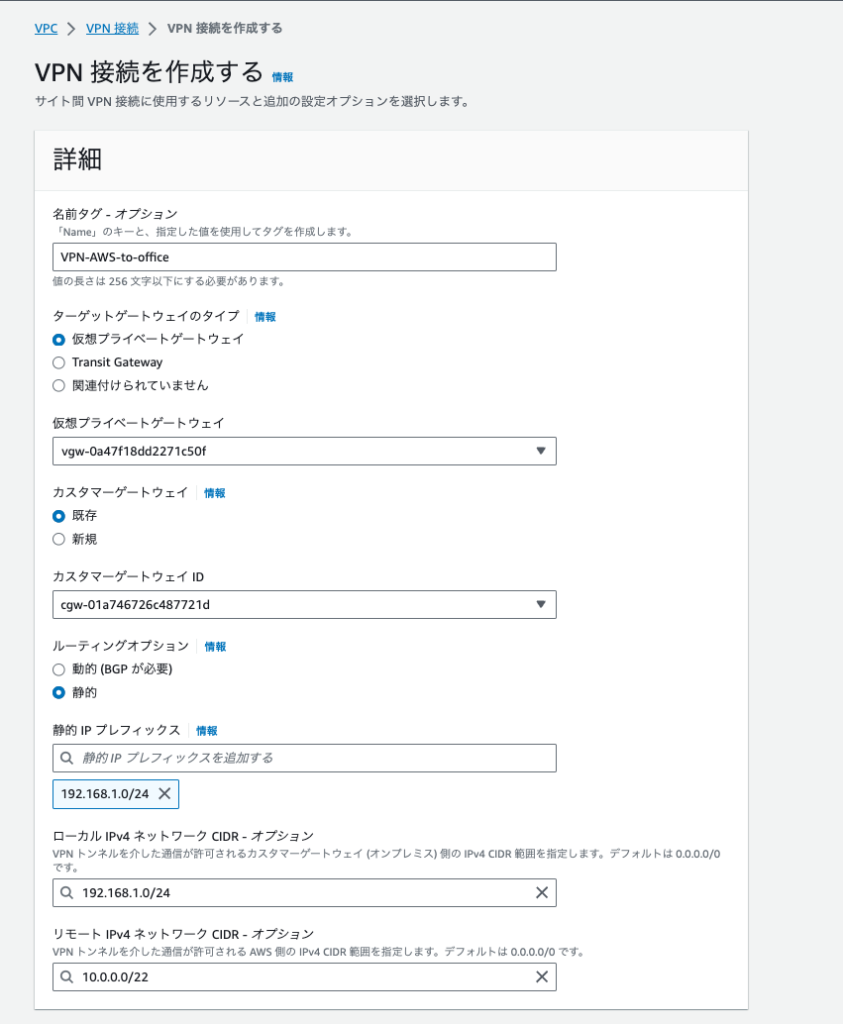

6.Site to Site VPN接続の作成

VPNの設定をします。

※ローカルIPV4ネットワークはオフィス側のIPアドレスの範囲

※リモートIPv4ネットワークはAWSの側のIPアドレスの範囲

名前タグ : VPN-aws-to-office

ターゲットゲートウェイのタイプ : 仮想プライベートゲートウェイ

仮想プライベートゲートウェイ : 手順3で作成した仮想プライベートゲートウェイを選択

カスタマーゲートウェイ : 既存

カスタマーゲートウェイID : 手順5で作成したカスタマーゲートウェイを選択

ルーティングオプション : 静的

静的IPプレフィックス : 192.168.1.0/24

ローカルIPV4ネットワーク CIDR-オプション : 192.168.1.0/24

リモートIPv4ネットワーク CIDR-オプション : 10.0.0.0/22

7.疎通確認用にEC2を立ち上げる

pingを許可するセキュリティ設定を作成し、

手順1で作成したVPC、手順2で作成したsubnetを使用してping疎通が確認できるLinuxを作成

今回使用したのはubuntuでIPアドレスは10.0.0.151が割り当てられました。

注意点としてデフォルトのセキュリティグループはインバウンド通信は許可されていないので設定をしたセキュリティグループを作成しないと外からの通信は拒否されます。

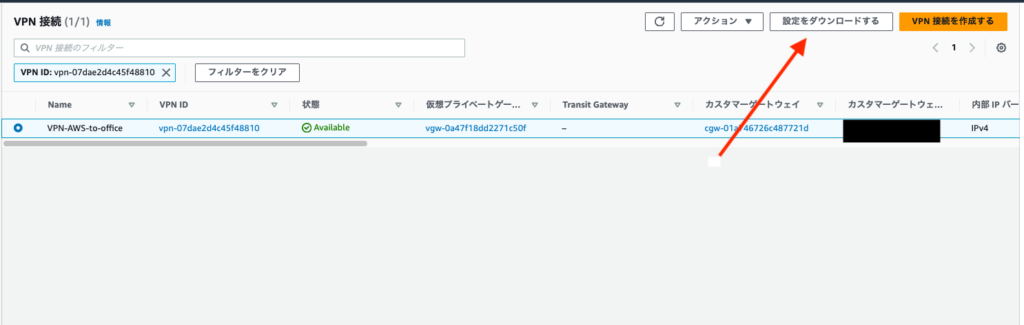

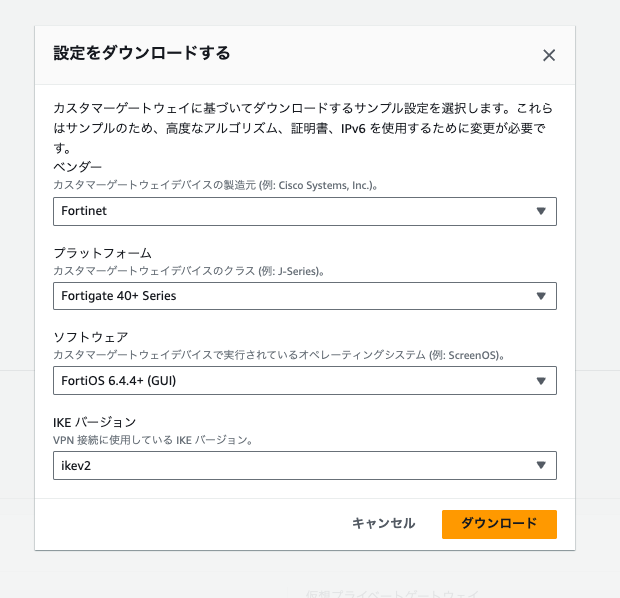

8.オフィス側のルーターにVPN設定を入力

設定のサンプル、VPN接続で使用するパスワードは「設定をダウンロードする」からダウンロードしたファイルに記載されています。

今回はoffice側ではFortiGateを使用するので必要情報を入力してダウンロードします。

ダウンロードしたらファイルを開き情報を確認しながらオフィス側でVPN設定をします。

必要な情報はダウンロードしたファイルの中に全て記載されています。

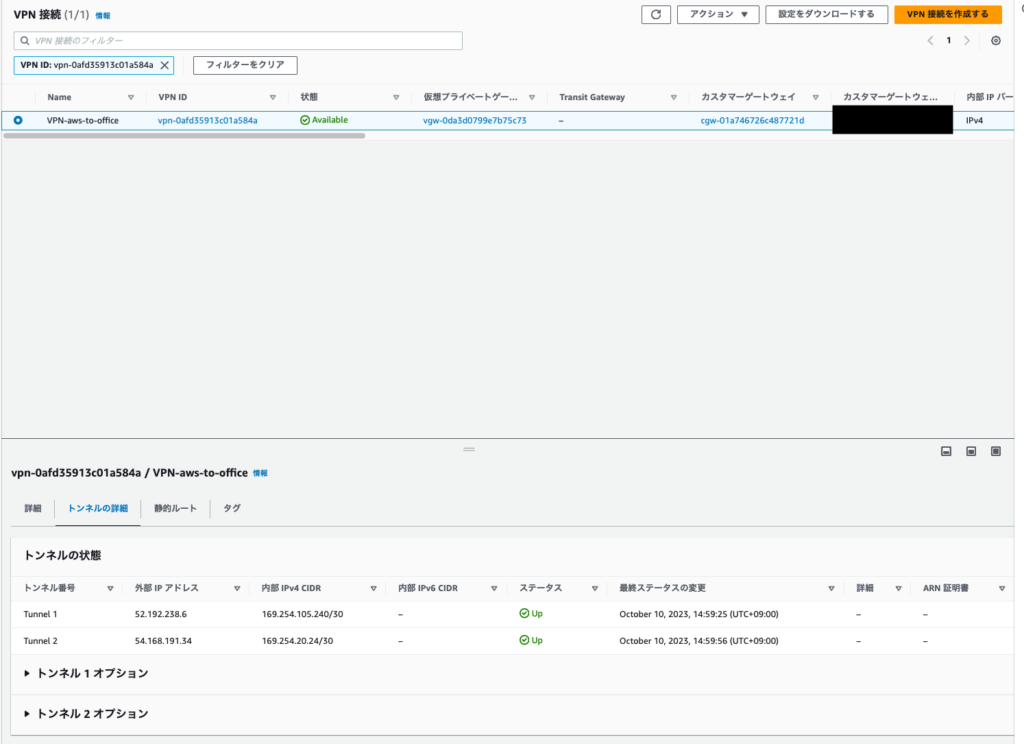

9.VPNトンネルのステータス確認

Site to Site VPNから手順6で作成したVPNを選択してトンネルの詳細を確認します。

ステータスがUPになっているはずです。

10.オフィス側からAWSへ通信疎通確認

オフィスPCからpingでテストします。

ここまでの設定内容ではpingは通らないはずです。

ルーティングの設定をしていないからです。

ルートテーブルを作成します。

名前 : ssi-blog-rtb

VPC : 手順1で作成したVPCを選択

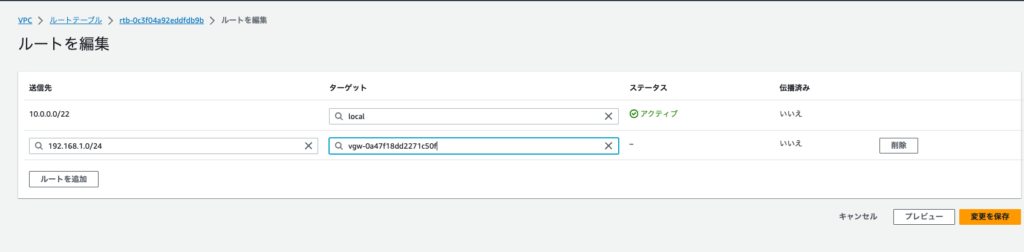

作成したルートテーブルを編集します。

ルートを編集

送信先 : 192.168.1.0/24

ターゲット : 手順4で作成した仮想プライベートゲートウェイ

編集後にルート伝播を有効化します。

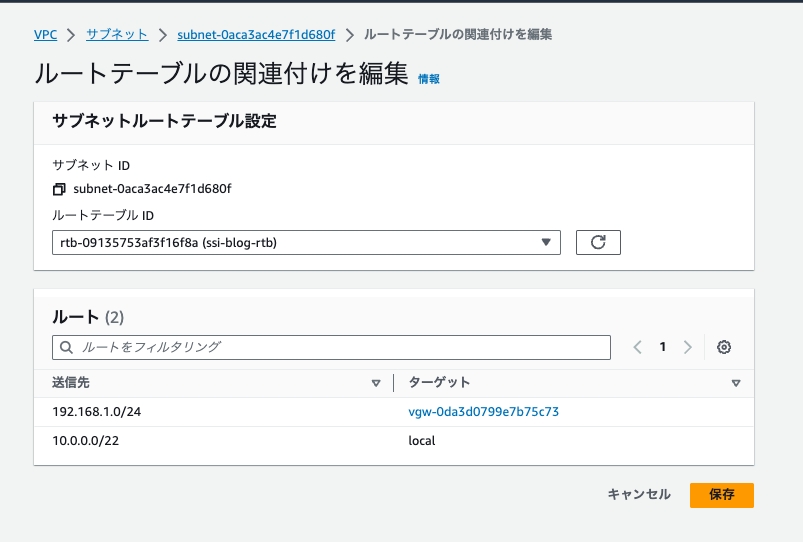

サブネットから手順2で作成したサブネットを選択して、ルートテーブルの関連付けを編集 > 作成したルートテーブルに変更します

再度オフィス側のPCからpingをします。

ping疎通が確認できるようになりました。

以上AWSのSite to Site VPNの接続方法を記載しました。

VPCの作成、ルートテーブル、サブネットをあえて作成することでVPCのネットワークの理解度が深まります。

それでは本日もお疲れ様でした。